لكل SIEM Solution صيغة كتابة مخصصة, فكيف يستطيع أي شخص أستخدام Query في أكثر من SIEM Solution بدون إعادة صياغتها في كل مره ؟

مقالنا اليوم عن أداة “Sigma”

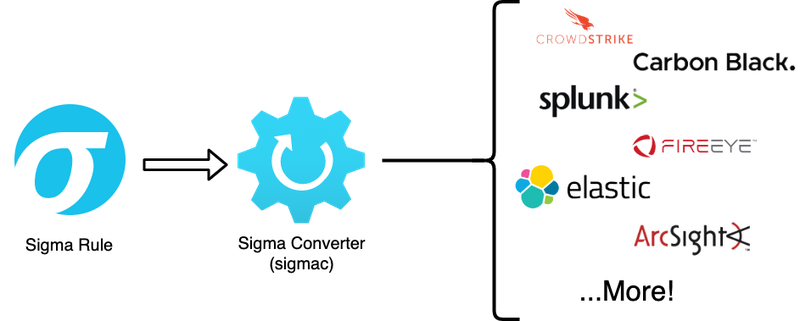

Sigma هي أداة تساعد في كتابة الـQuery لاي SIEM Solution من خلال توحيد أسلوب الكتابة في عملية مشابهة لكل من Yara Rule بالنسبة الى للملفات والـSnort بالنسبة للشبكات.

فعلى سبيل المثال في حال كان الشخص يستخدم SIEM Splunk وأراد نشر أو إستخدام نفس الـQuery في منتج اخر مثل ELK, في السابق كانت تحتاج المسألة إلى وقت لإعادة كتابة الـQuery من صيغة Splunk إلى صيغة ELK ولكن Sigma حل هذه المشكلة بتوحيد أسلوب الكتابة فيستطيع الشخص إعادة إستخدام الـQuery في أي SIEM بغض النظر عن صيغة الكتابة وذلك بكتابتها كـSigma Rule.

بالإضافة إلى وجود مجموعة من الـRules الجاهزة للإستخدام والخاصة بأشهر أنواع الهجمات سواء على

Windows, Linux, MacOS او بشكل عام مثل الشبكات وهجمات APT وهجمات الـويب إلخ..

ملاحظة: يوجد في الأسفل المزيد من المصادر للRules

تحميل Sigma

- من خلال الـ Github

- أو أستخدام Sigma online

أستخدام Sigma

في حال حملت Sigma من الـGitHub راح تلاقي في الملف الخاص فيها مجلد باسم rules فيه جميع الـrules الجاهزة للأستخدام والمذكورة سابقا, وتستطيع أستخدامها بكتابة الأمر التالي:

./sigmac -t <target> -c <path to configuration file> <path to the rule>شرح الأمر: –

(-t ) خاصة بالسيم الي تبغى تحول الرول له وتستخدمها فيه بعد كذا

( -c ) خاصة بالملف المسؤول عن اعدادات الـRule (ملف configuration) يختلف بناء على مصدر الـRule

( path to the rule ) ملف الرول الي تمت كتابته

أما من خلال الموقع فهو سهل جدا وعملي (أفضله شخصيََا)

وفي حال تبغى تنشأ Rule خاصة فيك هذا يأخذنا للقسم التالي.

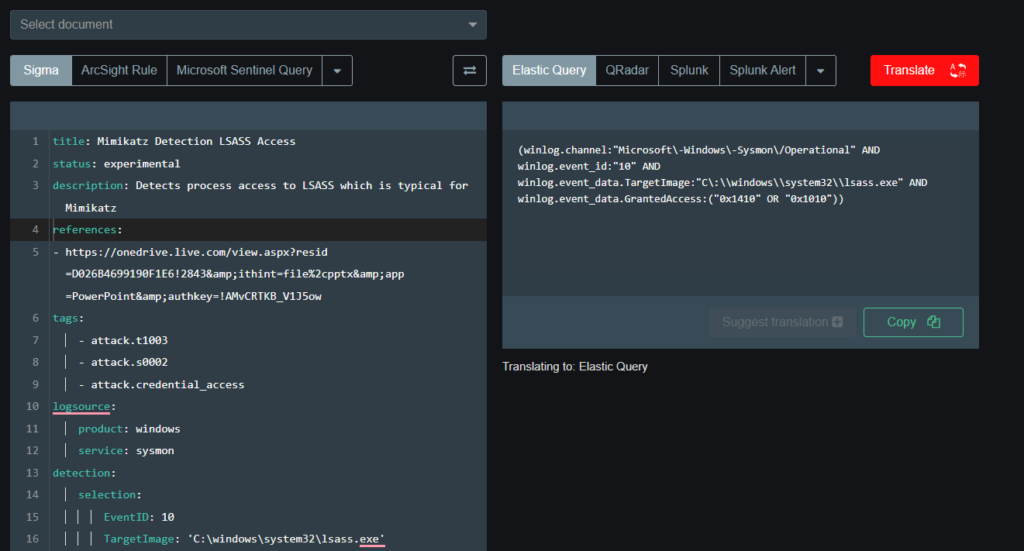

كتابة Sigma Rule

نقدر نقسم كتابة Sigma Rule إلى 3 أقسام رئيسية وهي: –

- المعلومات العامة أو “MetaData”

هذا القسم يقدم معلومات عن الـRule كتعليقات, ملاحظات, إلخ…

بينما هذا القسم إختياري إلا أنه مهم لفهم الـRule بشكل أكبر في حال أردت نشر الـRule للعامة,

- عنوان الرول – Title of the rule

- الكاتب (إختياري) – (Author (optional

- التاريخ (إختياري) – (Date (optional

- (Tag (optional – هذا القسم يمكن إستخدامه بأكثر من طريقة على سبيل المثال إضافة رقم تكنيك من Mitre Attack

- قسم مصدر البيانات “Logs source” في هذا القسم يحدد أي مصدر للـLogs يجب فحصه

- قسم تفاصيل عملية الإكتشاف “Detection” في هذا القسم نضيف ما المراد إيجاده بالتفصيل في الـLogs

- الشرط “Condition” في حال وجود شرط معين لاكتشاف التهديد

مثال عملي لـ Sigma Rule:

الخاتمة

Sigma Rule أصبحت جزء مهم جدا من عملية أكتشاف التهديدات بصورة سهلة وعلى نطاق واسع لجميع أنظمة التشغيل ومختلف الـSIEM Solutions وإتقانها أصبح متطلب رئيسي.