eCIR Review | تجربتي الشخصية

المقدمة

- ماهي شهادة الـeCIR ؟

الدورة

- تقسيم الدورة

- طريقتي في الدراسة

- هل الدورة تكفي؟

الاختبار

- طريقة الاختبار

- طريقتي للتجهيز للإختبار

- نصائح للاختبار

- تمبلت الاختبار

الخاتمة

- eCTHPv2 VS eCIR

- مصادر خارجية تساعدك في إجتياز الاختبار.

المقدمة

- ماهي شهادة الـeCIR ؟

Incident Response او الاستجابة للحوادث هي شهادة عملية للتعامل مع الحوادث المعقدة وتعلم أساليب الاستجابة لها عن طريق سلسلة من السيناريوهات الواقعية والمقدمة من شركة eLearnSecurity

الدورة

الدورة التي اخذتها كانت مقدمة من INE الموقع الرسمي لدورات شهادات eLearnSecurity

- تقسيم الدورة

الدورة تنقسم الى 4 أقسام وهي: –

1- Incident Handling & Response Overview

نظرة عامة على الاستجابة للحوادث والخطوات التي تتضمنها وكيفية سير العملية مع التركيز على اهم العوامل التي تساعد في إنجاحها بشكل عام

2- Incident Handling & Response: Network Traffic & Flow Analysis

الاستجابة لحوادث الشبكات وكيفية تحليل واستخراج اهم الأدلة على حدوث هجوم معين وماهي المؤشرات على هذا الهجوم

3- Practical Incident Handling

كما يشير الاسم فهذا القسم هو القسم العملي للاستجابة للحوادث وهو أهم قسم “لا يعني هذا عدم أهمية بقية الاقسام” ولكن من المهم ان تفهم هذا القسم بشكل جيد وان تستعين بمصادر خارجية اذا ما استصعب عليك أمر ما, يتكون هذا القسم من 4 أجزاء متسلسلة مبنية بناء على مراحل الـ “Cyber Kill Chain” وكيفية التجهيز للتصدي والكشف عن أهم التكنيكات في كل مرحلة وهي كالتالي: –

- Information Gathering

- Scanning

- Exploitation

- Post-exploitation

4- Incident Handling & Response: SOC 3.0 Operations & Analytics

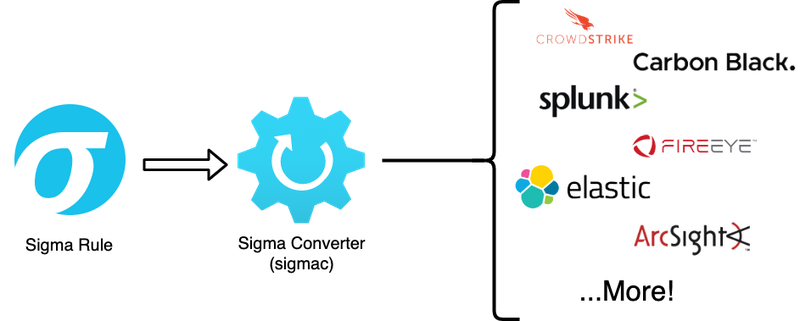

بعض المفاهيم الاساسية عن الـ SIEM Solutionsوالـ Logs وتحليلها والمزيد من التكنيكات وطرق كشفها

- طريقتي في الدراسة

أي شهادة او كتاب ادرسهم أقوم بتدوين كل النقاط المهمة في مدونة خاصة بي لكي أسترجعها لاحقًا سواء في الاختبار أو حتى بعده بحيث لا يضيع كل ما تعلمته هباء منثوراً وأذكر في أحد المرات قال لي صديق مقولة تنسب لاحد العلماء ألا وهي “العلم طير والتدوين قيده” أي بمعنى ان تدوين العلم كمرجع يضمن لك عدم فقدانه إن شاء الله واستخدم في التدوين موقع Notion مما يزيد عن عام وتوجد به ملخصات للعديد من الكتب والدورات التي درستها وارجع لها وقت الحاجة.

- هل الدورة تكفي؟

لا, باختصار الدورة لا تكفي لا لقلة المحتوى ولكن لقلة الممارسة فيه وهذا يعود الى انه عملية الـ Incident Response عملية تعتمد على الممارسة والخبرة وهنا يأتي سؤال منطقي “طيب ما عندي خبرة ايش المفترض أسوي؟” هذا يأخذنا للنقطة التالية الا وهي الاختبار وطريقة تجهيزي له

الاختبار

- طريقة الاختبار

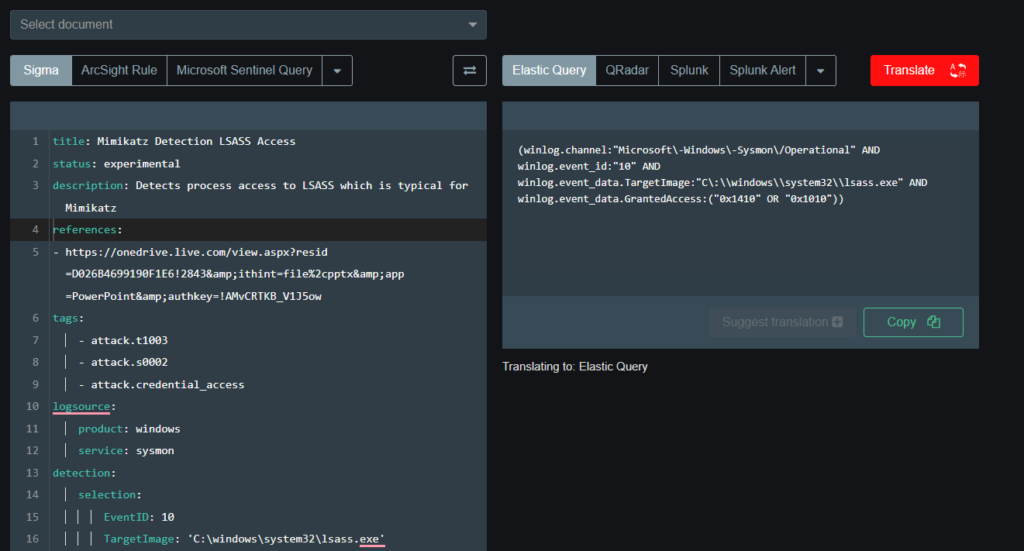

أولا طريقة الاختبار حتى توضح الصورة هو عبارة عن 2 سيناريو الأول Splunk SIEM Solution والثاني SIEM Solution ELK بالإضافة الى ملف PCAP, مدة الاختبار 4 أيام يومين للتحليل ويومين لكتابة المقال, يكمن التحدي في الاختبار في تحديد ماهيّة الهجمات التي حصلت حيث ان أسلوب الاختبار BlackBox أي انه لا يوجد طلبات محددة لتلبيتها، بل عليك ان تحلل الـ Logs وان تكتب تقرير فيه كل الهجمات مع الأدلة والاثباتات الخاصة بها

- طريقتي للتجهيز للإختبار

تجهيزي للاختبار كان عن طريقتين وهما: –

1- حل بعض التحديات والتي سأرفقها في المصادر ولكن على طريقة الـ Incident Response, الطريقة تتلخص في انك تتجاهل الأسئلة المطروحة وان تحلل التحدي بدون قراءة الأسئلة بحيث انك تتدرب على نظام الاختبار “BlackBox” وبعد الانتهاء تقارن بين نتائج تحليلك والاسئلة المطروحة هل أجبت عليها جميعها ام لا؟ هل اكتشفت جميع التكنيكات؟

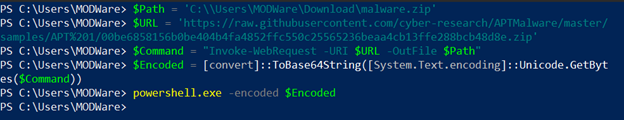

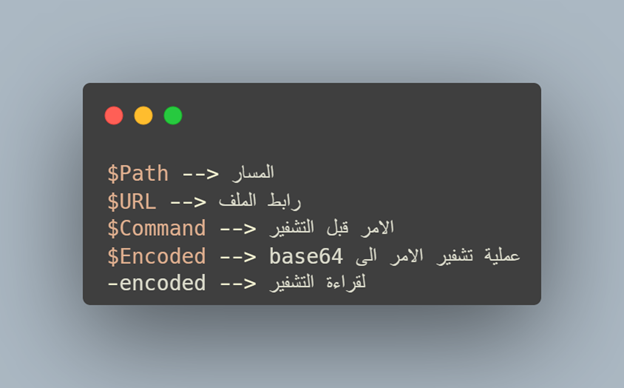

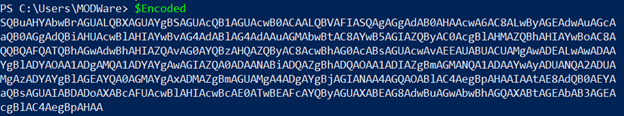

2- وهي الطريقة التي انصح بها فعن طريقها ستزيد خبرتك بشكل أكبر وهي بتجهيز معمل خاص بك يحتوي على أحد الـSiem Solution إما Splunk او ELK وبعدها تبدأ تطبق التكنيكات المتواجدة في محتوى الدورة الخاصة بـ eCIR عن طريق Atomic Red Canary وفي حال ما تعرفه فلا بأس سأكتب عنه في القريب العاجل بإذن الله مقالة سأشرح فيها طريقة تثبيته واستخدامه في تنفيذ محاكاة للتكنيكات والهجمات.

- نصائح للاختبار

1- الوقت مهم جداً جداً في الاختبار فمهم انك تكون متفرغ له تمامًا

2- لا تتعمق في التفاصيل الصغيرة ركز على أنك تثبت حدوث التكنيك فقط

3- اعتمد على الهجمات والتكنيكات المذكورة في قسم Practical Incident Handling

4- تسجيل الملاحظات يساعدك في ربط الحوادث ببعضها ويوضحلك الصورة بشكل أفضل

- تمبلت الاختبار

سؤال وصلني كثير وهو خاص بالناس الي بتبدأ الاختبار او بدأت, لايوجد تمبلت معين للاختبار ولكن بامكانك تعمل تمبلت بسيط وعملي كمثال عليه:

| Scenario 1 |

| Query: XXXXX |

| Screenshot and Description: XXXXXXXX XXXXXXXX |

بالاضافة الى التمبلت المطلوب في الاختبار “الاساسي”

الخاتمة

eCIR VS eCTHPv2

في البداية الشهادتين كمحتوى يتشابهون لحد ما ولكن مع اختلاف كمية المحتوى فالـ eCTHPv2 تعتبر أدسم وأكبر وأعمق من eCIR والطريف انه على الرغم من هذا الا انه اختبار eCTHPv2 كان اسهل من eCIR بكثير بلا مقارنة والسبب بكل بساطة انه اختبار الـ eCTHPv2 كان المتطلبات واضحة على عكس اختبار eCIR والي يعتبر BlackBox او بلا إرشادات وانا اتفهم الفرق بينهم بسبب انه eCIR في النهاية هي استجابة للحوادث فالمفترض انك ما تكون عارف الا معلومات بسيطة وانت بعدها تبدأ تبحر وتكتشف فالاختبار كان واقعي جداً.

- مصادر خارجية تساعدك في إجتياز الاختبار

1- تحدي “Elastic-Case” المقدم من قبل CyberDefender

2- مجموعة تحديات “Boss Of The SOC” المقدمة من قبل Splunk